2024/12/24サイバー攻撃

IPAが発表した2024年のセキュリティ10大脅威の概観と対策について

IPAが発表した2024年のセキュリティ10大脅威の概観と対策について

執筆:CISO事業部 金井 優

監修:CISO事業部 吉田 卓史

本記事は情報処理推進機構(IPA)が発表している2024年の「セキュリティ10大脅威」を基に、セキュリティ対策で特に注意すべき点、企業として実行できる対策をご紹介します。

情報処理推進機構(IPA)が発表している2024年の「セキュリティ10大脅威」についてアイディルートコンサルティング(以下、IDR)が考えるセキュリティ対策について上位にランキングされた3項目の概要と対策について昨今のセキュリティ対策と共に解説したいと思います。

情報セキュリティ対策の重要性

現代のビジネス環境では、情報セキュリティ対策が企業の持続可能な成長と運営に不可欠な要素となっています。企業はデジタル化が進む中、日々大量のデータを扱っており、その中には機密情報や顧客データも含まれています。たった一度でもサイバー攻撃が成功してしまうと、企業の信頼性が失われるだけでなく、個人情報などの機密情報を取り扱う上での法令違反や賠償などによって多大な経済的損失が発生する可能性もあります。その為、強固な情報セキュリティ管理態勢の構築は、企業の存続と競争力を維持するためには必須となりつつあります。

「情報セキュリティ10大脅威」とは?

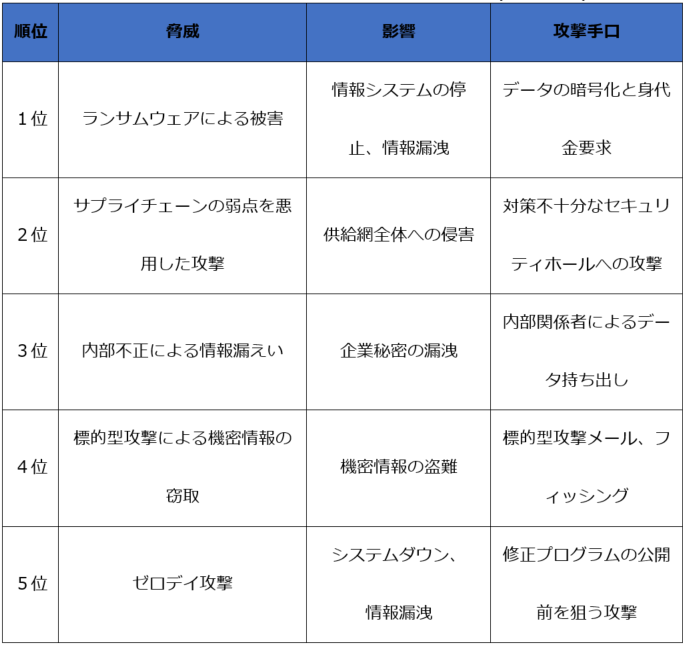

「情報セキュリティ10大脅威」は、独立行政法人情報処理推進機構(IPA)が毎年発表するセキュリティ脅威をまとめたリストです。このリストは、最新の脅威動向を反映しており、企業や個人が対策を講じるための指針となります。2024年版では、サプライチェーン攻撃やゼロデイ攻撃の増加が特に注目されており、これまで以上に高度で多様な攻撃手法が登場しています。以下はIPAのセキュリティ10大脅威(企業向け)のうち、上位5位を抽出したものになります。

表 1:IPA発行 2024年セキュリティ大脅威(企業向け)

*出典:"IPA. 2024 10大セキュリティ脅威" IPA.go, January 24, 2024.

https://www.ipa.go.jp/security/10threats/10threats2024.htmlより作成

2024年版のサイバーセキュリティ脅威の上位概観

2024年版の「情報セキュリティ10大脅威」*1では、企業に多大な損失を与えるセキュリティ脅威が提示されています。本稿では、特に上位3位にランクインした主要な脅威に焦点を当て、攻撃手段、それらが企業に与える影響、具体的なリスク、対策について解説します。

1位: ランサムウェアによる被害

攻撃手口:

ランサムウェアは主にフィッシングメールや不正なウェブサイトを介して配布され、企業のネットワークに侵入します。感染が広がると、以下のような流れで深刻な被害が発生します。

- 初期感染: 従業員の一台のPCがフィッシングメールや感染ファイルによってウイルスに感染

- 検知・遮断失敗: セキュリティシステムが感染を検知できない、または遮断が不十分な場合、マルウェアがネットワーク内に拡散

- データの暗号化: ネットワーク内の端末やサーバが連鎖的に感染し、重要データが暗号化され、全面的なシステム停止が発生

- 復旧不可能: バックアップデータも暗号化されている、またはバックアップが存在しないため、業務の復旧が極めて困難

具体例:

2024年初頭には、ある大手医療機関がランサムウェア攻撃を受け、電子カルテや患者データが暗号化され、治療に必要なデータへのアクセスが数日間不可能になりました。この結果、患者の安全が脅かされ、医療機関の評判も大きく損なわれました。

2位: サプライチェーンの弱点を悪用した攻撃

攻撃手段:

関連会社や取引先の脆弱性を悪用: 攻撃者は、サプライチェーンの中で比較的規模の小さい企業の脆弱性を見つけ、そのセキュリティホールを通じてシステムに侵入します。例えば、ある取引先企業が使用していた旧式のファイアウォールに攻撃を仕掛けられ、その結果、取引先が保持していた大企業の機密情報が漏洩しました。

踏み台攻撃: 攻撃者はまず、中小企業のシステムに侵入し、そのシステムを踏み台として利用して、よりセキュリティが堅牢な大企業のネットワークにアクセスします。これにより、大企業が保持している重要なデータや機密情報が攻撃者に盗まれるリスクが高まります。

具体例:

サプライチェーン攻撃は、攻撃者が大企業の関連会社や取引先など、比較的セキュリティ対策が不十分な中小企業を狙い、そこから大企業のシステムに侵入する手口が増加しています。2022年1月には大手自動車会社に自動車部品を納入している部品製造会社がウイルスに感染し、部品が納入できず、大手自動車会社の国内全14工場28ラインを停止することになりました。部品製造会社の子会社が外部からネットワークに侵入されたことが原因です。大企業だけでなく、そのサプライチェーン全体のセキュリティ対策の見直しが急務です。特に、大企業とその取引先や関連会社とのネットワーク接続点における対策が必要不可欠です。

3位: 内部不正による情報漏洩

概要:

内部不正による情報漏えいは、企業の信頼性や経済的損失に大きな影響を与える深刻な脅威です。この脅威は、企業のシステム利用者側からの不正行為だけでなく、システム運用側からの不正行為も含まれます。システム利用者側の不正行為には、従業員が企業の機密情報を不正に持ち出すケースが多く、運用側では、システム管理者が不正にアクセス権を利用して情報を流出させるケースもあります。

具体例:

- システム利用者側の不正行為: ある企業で、離職する従業員が自社の重要顧客リストを不正にコピーし、競合他社に転職した後にそのリストを利用したケースが報告されています。これにより、企業は多額の経済的損失を被り、顧客の信頼も失いました。

- システム運用側の不正行為: システム管理者が意図的に企業のデータベースに不正アクセスし、機密情報を外部に売却するケースもあります。このような内部からの脅威は、外部からの攻撃よりも発見が困難であり、被害が発覚した時にはすでに甚大な損害が発生している場合が多いです。過去には、情報管理が不十分だったために大規模な情報漏えいが発生した事例もあり、これが社会的な問題となりました。

企業向けの脅威と対策の具体例

情報セキュリティに関わる脅威への対策は、企業の信頼、経営における重大な課題です。これらの脅威に対する具体的な対策を以下に紹介します。

ランサムウェア対策

1.データバックアップ

- オフラインデータバックアップと暗号化:定期的なバックアップを行い、オフラインの場所に安全に保管します。バックアップデータはランサムウェアの攻撃対象とならないよう、暗号化と隔離を行います。

- バックアップの有効性:万一ランサムウェアに感染した場合でも、バックアップから素早く復旧できる態勢を整えておくことが重要です。バックアップの取得、暗号化、隔離と共に、復旧手順の整備、及び定期的な復旧訓練を実施することも有効な手段となります。

2.マイクロセグメンテーション*2

マイクロセグメンテーションとは、ネットワークを小さなセグメントに分割し、各セグメントのアクセスを厳密に管理するセキュリティ手法です。

- 感染拡大の抑制:ネットワークがマイクロセグメンテーションによって細かく分割されると、攻撃者が1つのセグメントに侵入した場合でも、他のセグメントへのアクセスが制限されます。これにより、ランサムウェアが他のシステムやデータに感染することを防ぐことができます。例えば、社内の部署やサブシステム毎にセグメントを分割し、セグメント間の通信を必要最小限に制御することで、ある部署が攻撃を受けても、他の部署への影響を最小限に抑えることが可能です。

- 早期検知と遮断:各セグメントは独立して監視されるため、異常な動きや不正アクセスを確認した場合、そのセグメント内で早期に検知することができます。例えば、ランサムウェアの活動が1つのセグメントで見つかれば、そのセグメントを迅速に隔離することで、全社的な被害を防げます。

3.EDR(Endpoint Detection and Response) *3

- リアルタイム監視:EDRは、エンドポイント上のすべての活動をリアルタイムに監視し、通常とは異なる動きや不審な行動を即座に検出します。これにより、ランサムウェアが活動を開始した初期段階で異常を察知し、対応することができます。

- 行動分析:EDRは、エンドポイントでの全体的な動作を詳細に分析し、ランサムウェアの疑いがある行動パターンを特定します。単なるファイルスキャンにとどまらず、システム内での一連の活動を監視するため、より高度な脅威にも対応できます。アンチウイルスソフトが既知の脅威に対して効果的である一方で、EDRは未知の脅威やゼロデイ攻撃に対しても有効です。

サプライチェーン攻撃対策

1.セキュリティ評価

- サプライチェーンのセキュリティ評価:取引先やサプライヤーのセキュリティ対策を評価し、必要に応じて改善を求めることで供給網全体のセキュリティを強化できます。

- 契約時におけるセキュリティレベルの設定:契約書に詳細なセキュリティ対策要件を明記し、取引先に遵守を徹底させることで自社と同等のセキュリティレベルに引き上げることも有効な手段になります。

2.インシデントレスポンス計画

- 対応手順の策定:自社のサプライチェーンを経由して発生し得る脅威や攻撃シナリオを、事前に複数想定し、それに応じた対応手順を整備しておくことが重要です。例えば、取引先から自社の重要情報が漏洩するリスクや、サプライチェーンのシステムを経由し自社システムにウイルスが侵入するリスクが考えられます。具体的な対応手順を準備することで、迅速かつ的確な対応が可能となり、被害を最小限に抑えることができます。

- 定期訓練と手順の見直し:定期的に対応手順に基づいた訓練を行い、その実施結果を踏まえて対応手順を更新していくことが有効な手段となります。

3.外部通信の対策

- 終了後の切断:自社外のシステムと接続する場合、常時接続せず、必要な場合は、その都度接続し、終了後は切断します。

- ウイルスチェック:自社外からの受信ファイルは必ずウイルスチェックを行います。

- 脆弱性検査:外部と接続するVPN機器やソフトウェアの脆弱性検査を定期的に実施します。

内部不正対策

1.アクセス権

- アクセス権限の最小化:システムや情報の種類毎に、従業員のアクセス権限を最小限にし、必要な情報にのみアクセス可能にすることでリスクを低減できます。

2.定期点検

- アクセスログの点検:重要情報のアクセスログを定期的に確認し、不審な活動がないかを点検することで不正なアクセスを早期に発見し、情報の持ち出しを検知します。

3.内部通報制度

- ホットラインの設置:内部告発ができるホットラインを設置し、従業員が不正行為を報告しやすい環境を整えることが重要です。

- 組織文化の形成:透明性と信頼性のある組織文化を育成し、不正の抑止力とする取り組みも有効です。

まとめ

情報セキュリティ対策は、網羅的、包括的なセキュリティ対策を講じる必要があります。なぜなら、攻撃者は、セキュリティ対策が相対的に弱い部分を探索しているからです。サイバー攻撃は、脆弱な部分を巧妙に突いてくるため、たった1か所の脆弱性や設定不備が企業全体に甚大な被害を与える可能性があります。また、毎年のようにセキュリティ分野では新しい脅威が浮上しており、IPAが発表するセキュリティ脅威も年々変化しております。常に最新のセキュリティ対策を取り入れることが重要であり、既存の対策を維持するだけでなく、最新のトレンドや技術を反映していく必要があります。

こうしたセキュリティ管理態勢を維持するためには、セキュリティの専門部署を設置するとともに、定期的にシステムリスクの評価を行うことが有効です。組織的、技術的な対策を包括的に取り組むことによって、企業は絶えず変化する脅威に対処し続けることができます。

万が一、セキュリティ対策を後回しにすると、企業の重要な機密情報や顧客情報が漏洩するリスクが高まります。例えば、企業がセキュリティ対策を後回しにすると、その脆弱性が攻撃者に利用され、大規模なデータ漏洩が発生するリスクが極めて高くなります。実際に、2023年には、ある大手小売企業がソフトウェアのセキュリティパッチの適用を数週間遅らせた結果、攻撃者がその脆弱性を突いてシステムに侵入し、顧客データベースに保存されていた数百万件のクレジットカード情報が流出するという深刻な事態が発生しました。

このデータは暗号化されておらず発覚も遅れたため、攻撃者は大量のクレジットカード情報を短時間で盗み出すことができました。この漏洩によって企業は数百万ドルの罰金と被害を負担することとなり、顧客の信頼を大きく損なう結果となりました。サイバー攻撃の手口は日々進化しており、攻撃者は常に新たな脆弱性を探しています。そのため、企業はシステムの安全性を維持するために、常に最新のセキュリティ対策を迅速に講じることが不可欠です。

私たちは、リスクアセスメントから具体的な対策まで、包括的なサービスを提供しています。どのようなソリューションが最適か分からない、セキュリティに不安がある、セキュリティ教育についての知識が欲しい、といったお悩みをお持ちでしたら、ぜひお気軽に弊社にお問い合わせください。

情報セキュリティは、企業の存続に直結する重大な課題です。最適な戦略とソリューションをご提案致します。

【プロフィール】

金井 優(かない ゆう)

2024年にアイディルートコンサルティング株式会社(IDR)に新卒で入社。大学での学習を通じてサイバーセキュリティに関心を持ち、コンサルタントとしての道を選ぶ。国内の金融機関に対するセキュリティアセスメントに携わる。

監修:吉田 卓史(よしだ たくし)

20年間にわたり、一貫してサイバーセキュリティーに携わる。ガバナンス構築支援からセキュリティ監査、ソリューション導入等、上流から下流まで幅広い経験を有する。また、複数の企業において、セキュリティのコンサルティングチーム立ち上げを0から担い、数億円の売上規模にまで成長させる。IDRにおいても、セキュリティコンサルティングチームの立ち上げを担い、急速なチーム組成、案件受注拡大を行っている。

【参考文献】

*1:"10 Major Threats to Information Security 2024 | Information Security | IPA Information-technology Promotion Agency. January 24, 2024. IPA Information-technology Promotion Agency. https://www.ipa.go.jp/security/10threats/10threats2024.html.

*2. Micro-segmentation: "Micro-Segmentation: A Comprehensive Overview" by Gart Zscaler. n.d. "What Is Microsegmentation? | Zscaler." Zscaler.

https://www.zscaler.com/resources/security-terms-glossary/what-is-microsegmentation.

*3. "What Is EDR? Endpoint Detection and Response | Microsoft Security." n.d.

https://www.microsoft.com/en-us/security/business/security-101/what-is-edr-endpoint-detection-response.